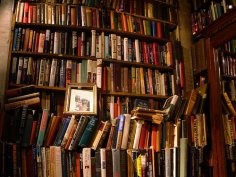

Samoobsługowa księgarnia wystawia uczciwość Chińczyków na próbę

30 lipca 2015, 11:47W Nankinie przy ulicy Xinjiekou działa nietypowa księgarnia pod chmurką. Nie ma w niej kasjerów ani nikogo innego z obsługi, a klienci płacą za towar, ile uznają za słuszne. Pieniądze wrzuca się do puszki.

Ewolucyjny związek między dietą a kwasowością żołądka

30 lipca 2015, 11:17Analiza kwasowości żołądka i diety u ptaków oraz ssaków pokazuje, że wysoka kwasowość wyewoluowała nie po to, by pomóc w trawieniu, ale by chronić przed zatruciem.

Zdalny atak na układy DRAM

30 lipca 2015, 10:23Francuscy i austriaccy eksperci opublikowali dokument, w którym opisują, w jaki sposób można przeprowadzić zdalny atak na układy pamięci DRAM. Atak wykorzystuje znany od lat problem o nazwie "Rowhammer". Problem związany jest z gęstym upakowaniem komórek pamięci w układach DRAM, co powoduje, że są one niezwykle podatne na wewnętrzne zakłócenia

Windows 10 RTM i pierwsze problemy

30 lipca 2015, 08:49Wczoraj Microsoft po raz pierwszy szeroko udostępnił system Windows 10 RTM, a dzisiaj pojawiły się pierwsze skargi i uwagi użytkowników oraz specjalistów. Jedno ze zgłaszanych zastrzeżeń dotyczy obsługi dużej liczby aplikacji przez system

Wpływ hormonów na nieetyczne zachowanie

30 lipca 2015, 06:23Podwyższony poziom testosteronu i kortyzolu zwiększa prawdopodobieństwo oszukiwania, a zachodzący pod jego wpływem spadek stężenia kortyzolu wzmacnia nieetyczne zachowania.

Nadchodzi azotek galu

29 lipca 2015, 12:23Nie grafen czy molibdenit, ale azotek galu (GaN) będzie prawdopodobnie tym materiałem, który w najbliższym czasie zastąpi krzem w roli podstawowego półprzewodnika. W 2013 roku amerykański Departament Energii przeznaczył niemal 70 milionów dolarów na badania nad GaN. Urzędnicy z DoE uzasadniali swoją decyzję tym, że wykorzystanie tego materiału może pomóc w zredukowaniu zapotrzebowania na energię

Najstarsza żyjąca w niewoli panda skończyła 37 lat

29 lipca 2015, 12:05Jia Jia z Ocean Park w Hongkongu, która 28 lipca świętowała swoje 37. urodziny, ustanowiła rekordy Guinnessa w dwóch kategoriach: "najstarszej pandy żyjącej obecnie w niewoli" i "najstarszej pandy, jaka kiedykolwiek żyła w niewoli". Wg przedstawicieli Księgi, będąc człowiekiem, Jia Jia miałaby aż 111 lat.

Nie ma palmy? Czas na glinę...

29 lipca 2015, 11:10By uzupełnić niedobory mikro- i makroelementów, dzikie szympansy (Pan troglodytes schweinfurthii) z lasów Ugandy jedzą coraz częściej glinę.

Szybkie źródło światła dla komputerów przyszłości

29 lipca 2015, 11:02Na Duke University skonstruowano emitujące światło urządzenie, które działa z częstotliwością 90 GHz, czyli jest w stanie włączyć się i wyłączyć 90 miliardów razy w ciągu sekundy. Jego powstanie to ważny krok w kierunku budowy komputerów przesyłających dane za pomocą światła, a nie ładunków elektrycznych.

Hakowanie peceta komórką

29 lipca 2015, 10:04Izraelscy eksperci ds. bezpieczeństwa pokazali, w jaki sposób za pomocą tradycyjnego telefonu komórkowego (nie smartfonu) można dokonać ataku na komputer. Nie ma przy tym potrzeby wykorzystywania Wi-Fi, Bluetootha, USB czy połączenia kablowego.